Vulnerabilidad del sistema de control de accesos

Es la capacidad disminuida del sistema de control de accesos a rechazar un ataque con el fin de conseguir una entrada o salida no autorizada. Debemos analizar nuestro sistema de control de accesos para reducir las vulnerabilidades que nos pongan en riesgo.

Para decidir si el sistema tiene capacidad suficiente de mitigar un intento de entrada no autorizada mediante un ataque al control de accesos, debemos analizar:

-

· Las capacidades y los recursos del atacante.

-

· Los controles del sistema para su propia protección.

-

· Los controles externos al sistema, que tambien aportan protección al control de acceso.

-

· La madurez de los controles implantados.

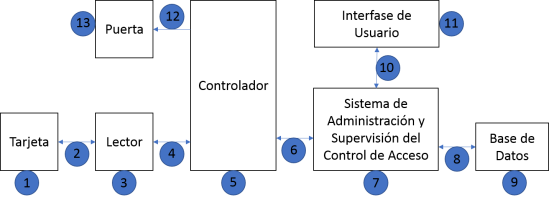

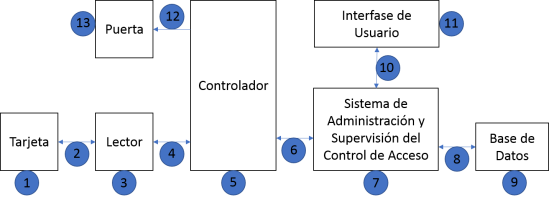

El analisis debe realizarse en cada una de las etapas del control de accesos, desde la identificación hasta la orden de apertura de la puerta. En el siguiente diagrama se muestran todas las etapas y se hace referencia a los puntos en los que debe analizarse la vulnerabilidad.

-

· La selección de la tecnologia de la tarjeta es relevante para reducir las vulnerabilidades 1 y 2.

-

· Los elementos de protección del lector, el cableado y las comunicaciones del lector y controlador permiten reducir la vulnerabilidad en 3 y 4.

-

· La instalación del controlador, el armario y los elementos de protección del controlador afecta la vulnerabilidad 5.

-

· El cableado del controlador a la puerta influye sobre la vulnerabilidad 12.

-

· La puerta y los elementos de cierre influyen sobre la vulnerabildad 13.

-

· El sistema de control de accesos influye sobre las vulnerabilidades 6, 7, 8, 9 ,10, 11, En función de las protecciones previstas por el fabricante de las aplicaciones y de la seguridad de la propia red de datos sobre la que se soporta.

Es importante incluir en el análisis la vulnerabilidad a ataques mediante la denegación del sevicio (DoS), e inhibición de la comunicación entre la tarjeta y el lector, o similares, con el objeto de reducir o interrumpir la operación del sistema y pretender vulnerabilidades en los controles de contingencia.

Sobre la tecnología de las tarjetas:

- En la medida que se requiere interoperatividad entre tarjeta y lector, cuando los fabricantes de ambos no tienen que ser los mismos, hablamos de tarjetas soportadas sobre estandares. Los estándares están orientados para un uso especifico de la tarjeta, lo cual no implica que se pueda utilizar la tecnología para otro uso.

La seguridad entre la tarjeta y el lector aumenta en la medida que la tecnologIay los protocolos son propietarios, y disponen de medidas de protección. Esto, desde el punto de vista de suministro se puede ver como un riesgo, pero en la medida que la amenaza está mas capacitada, tenemos un sistema de control de acceso mas seguro.

Cuando se valoran tecnologías para la identificación en el control de acceso, los factores que afectan a la seguridad compiten con los factores que afectan al precio. Las tecnologías soportadas sobre estandares suelen ser mas económicas, pero es necesario analizar si la seguridad es suficiente para nuestro proposito.

Las tarjetas de lectura y escritura permiten incluir información que forme parte de un código para encriptar la identidad protegida. De esta forma, un fabricante puede ofrecer una protección muy elevada soportada sobre un estandar. En este caso, el fabricante suele suministrar los lectores y las tarjetas, y podemos entenderlo como un sistema propietario.

Sobre las comunicaciones entre lector y tarjetas:

La interoperatividad entre los lectores y los controladores, que suelen ser de distintos fabricantes, se soporta actualmente sobre tres tipos de estándares:

-

· Weigand, ABA Track2, TTL, y similares, no supervisan ataques al cableado y los datos no se transmiten protegidos.

-

· RS 232, RS 422/485, y similares, no especifica el protocolo y solo es una interfase eléctrica que no supervisa el cableado, los fabricantes pueden implementar seguridad sobre el protocolo que se utilice.

-

· OSDP, es un protocolo de SIA con las siguientes caracteristicas: supervisa el cableado y encripta los datos utilizando AES-128.

Conclusiones:

-

· Analizar la vulnerabilidad de nuestro sistema de control de acceso de forna periodica.

-

· Analizar las posibles capacidades de nuestros atacantes, y si pueden disponer de los medios para permitir la entrada a una persona no autorizada.

-

· Mejorar las protecciones del sistema de control de acceso, o aplicar medidas complementarias que reduzcan la vulnerabilidad.

volver